在现代信息环境中,企业往往将大部分安全资源投入到应对外部攻击上,比如防火墙、入侵检测系统等,仿佛威胁总是来自门外,一个越来越清晰的共识是,最难以防范、破坏性往往最大的威胁,恰恰来自内部,这里的“内部威胁”并非单指心怀不满的员工恶意破坏,它涵盖的范围要广得多:从无意中误操作导致数据泄露的粗心员工,到被外部黑客钓鱼攻击后 credentials(登录凭证)被盗用的无辜用户,再到为了利益主动窃取核心数据的内部人员,他们共同的特点是,都已经在一定程度上越过了企业安全的外围防线,因为他们本身就拥有部分系统的访问权限。

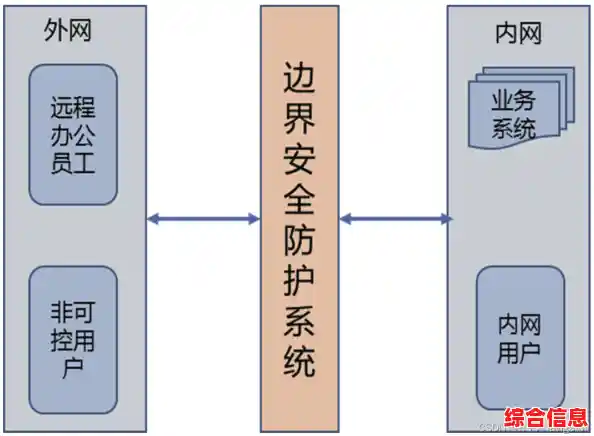

面对这种复杂局面,传统的“筑高墙”策略显得力不从心,构建一个专注于应对内部威胁的防护体系,核心思路必须从“信任但验证”转变为“从不信任,始终验证”,这意味着,不能因为某个人拥有企业邮箱账号、能接入内网,就默认其所有行为都是安全可靠的,新的防护体系应该像机场安检一样,无论你是谁,每次进入关键区域都需要接受检查。

这个体系的基石,是严格实施“最小权限原则”,这听起来可能有些技术化,但道理很简单:只给每个人完成其工作所必需的最少数据访问权和系统操作权,一个财务部的实习生,绝对不需要也无权访问公司核心的源代码库或全部客户名单,通过精细化的权限管理,即使他的账号被盗或用意不善,能造成的破坏也被限制在很小的范围内,实现这一点,需要业务部门与IT部门紧密合作,清晰地定义每个岗位的权限边界,并随着岗位变动及时调整。

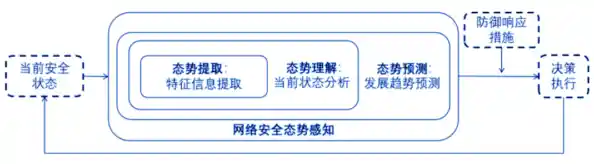

光有静态的权限控制还不够,因为威胁是动态的,第二个关键环节是建立持续的行为监测与分析能力,系统需要有能力收集员工在访问关键数据和系统时产生的各种日志数据,什么时候登录的?从哪里登录的?访问了哪些平时不常访问的文件?下载的数据量是否异常增大?这些行为数据就像是安全人员的眼睛,帮助他们发现异常迹象,一个平时朝九晚五在办公室工作的员工,突然在凌晨两点从境外IP地址尝试登录并大量下载客户资料,这就是一个强烈的危险信号,现代的安全分析工具可以利用机器学习技术,为每个员工建立正常的行为基线,自动识别出偏离基线的可疑活动,并及时发出警报。

监测到异常只是第一步,如何快速响应才能将损失降到最低,这就引出了第三个支柱:自动化的响应与阻断机制,当系统检测到高度可疑的行为时,不应仅仅停留在生成一份报告等待人工处理,防护体系应能自动触发预定义的响应动作,立即临时冻结该账号的访问权限、强制要求进行多因素认证、或者将可疑会话隔离到一个沙箱环境中进行深入分析,这种“秒级”响应能力,可以有效阻止内部威胁的蔓延,为安全团队介入调查赢得宝贵时间。

但同样重要的是,技术手段必须与“人”的因素相结合,一个健全的防护体系离不开持续的安全意识教育,要让每一位员工都明白,安全规则不是为了束缚他们,而是保护他们和公司共同利益的重要措施,培训内容应贴近实际,教会员工如何识别钓鱼邮件、如何安全处理敏感数据、以及发现安全事件时该如何报告,建立一条匿名、免于处罚的安全事件报告渠道也至关重要,鼓励员工成为安全体系的“眼睛和耳朵”,在问题酿成大祸之前就将其发现。

企业还需要审视自身的文化氛围,高压、不公或缺乏沟通的环境更容易催生内部威胁,建立积极、透明、信任的组织文化,关注员工的心理健康,提供合理的诉求表达渠道,能从根源上减少恶意内部威胁产生的土壤。

应对内部威胁无法依靠单一技术或策略一劳永逸,它需要一个层层设防、环环相扣的深度防护体系,这个体系以“最小权限”为基础,通过“持续监测”发现异常,借助“自动化响应”快速遏制,并辅以“人员培训”和“文化建设”巩固根本,它要求企业改变过去那种静态、被动的安全观念,转向一种动态、主动、基于风险的管理模式,才能在开放协作的现代办公需求与严密的数据保护之间,找到一个坚实而灵活的平衡点。