要理解ARP防火墙为什么重要,首先得知道网络中的一个基本但脆弱的通信环节:ARP协议,你可以把局域网想象成一个大的社区,每台电脑、手机都是这个社区里的一栋房子,每栋房子有一个唯一的门牌号,这就是IP地址,邮差(也就是网络数据)在实际送信时,并不是靠门牌号,而是靠一个物理地址,叫做MAC地址,这就像是每栋房子真正的、唯一的经纬度坐标。

ARP协议的作用,就是当一个设备想知道另一个设备的“经纬度”(MAC地址)时,它会在社区里大喊一声:“喂,IP地址是192.168.1.105的那家,你的MAC地址是多少?”拥有这个IP地址的设备就会回答:“是我,我的MAC地址是XX-XX-XX-XX-XX。”这个过程本来是方便高效的,但问题在于,这个协议太天真了,它没有任何身份验证机制,也就是说,任何人,哪怕他不是192.168.1.105这家人,也可以跳出来大喊:“我就是!我的MAC地址是YY-YY-YY-YY-YY!”其他设备会轻易相信这个谎言,并把原本要送给105号房的信,全部送到了这个冒名顶替者的家里。

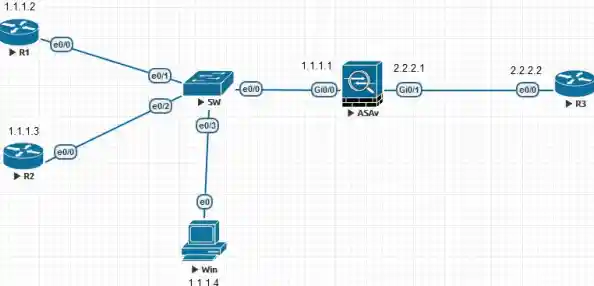

这就是ARP欺骗(或ARP攻击)的基本原理,攻击者通过发送虚假的ARP响应,把自己伪装成网络中的关键角色,从而引发两种主要的网络攻击:

中间人攻击:攻击者把自己伪装成网关(也就是社区的出口,连接外部互联网的路由器),这样,你的电脑会把所有要发到外网的流量都先发给攻击者,攻击者可以偷看、篡改你的所有网络活动(比如你的聊天记录、账号密码),然后再转发给真正的网关,同样,从外网返回的数据也会先经过攻击者之手再到你这里,而你对此可能毫无察觉。

局域网断网攻击:攻击者可以持续不断地发送虚假ARP响应,声称自己是网关,或者干脆声称一个根本不存在的MAC地址,这会导致网络中的ARP表混乱不堪,数据包不知道该往哪里发送,结果就是整个局域网或部分设备无法正常上网,造成服务中断。

ARP防火墙在其中扮演了什么关键角色呢?它就像一个警觉的社区保安,专门盯着这种“冒名顶替”的行为,它的关键作用主要体现在以下几个方面:

主动防御与实时监控:ARP防火墙不会被动地接受所有的ARP声明,它会持续监控网络中的所有ARP广播和响应,当有新的ARP声明出现时,我是网关,我的MAC是XX”,防火墙会立刻进行核查,它会对比这个声明是否与自己已知的、正确的网关信息(通常是事先设置好的静态绑定)相符,如果不相符,它就会立即拦截这个虚假的ARP包,阻止其污染本机的ARP缓存表。

维护正确的地址映射:ARP防火墙的核心任务是确保自己所在设备的ARP表是干净、正确的,它会主动、定期地向网关发送ARP请求,来验证网关的MAC地址是否发生了变化,或者通过监听网络中合法的ARP通信来学习正确的映射关系,一旦发现自己的ARP表被恶意篡改,它能立刻进行修复,恢复到正确的状态。

报警与记录:当检测到ARP攻击行为时,ARP防火墙通常会向用户发出警报,提示网络中存在安全威胁,它会记录下攻击的来源(攻击者的IP和MAC地址)、攻击时间和类型,这不仅是给用户一个提醒,也为后续排查网络问题、定位攻击者提供了宝贵的线索。

构建静态绑定关系:最有效的防御策略之一,就是建立静态ARP绑定,这相当于在社区的户籍册上,白纸黑字地写明:“IP地址192.168.1.1(网关)对应的唯一且永久的MAC地址是AA-AA-AA-AA-AA-A。”ARP防火墙支持并鼓励用户进行这样的绑定,一旦绑定,设备将完全无视任何声称自己是网关但MAC地址不符的ARP响应,从根本上杜绝了被欺骗的可能。

我们谈谈如何部署ARP防火墙才能最大程度地发挥其作用,部署策略可以分为个人层面和网络管理层面。

对于个人用户或单个终端设备的部署:

对于网络管理员或企业级别的部署:

ARP防火墙是防范局域网内部“信任危机”的重要工具,它通过实时监控、主动验证和强制绑定等手段,有效抵御了利用ARP协议漏洞发起的窃听和破坏攻击,对于个人用户,安装软件并绑定网关是简单有效的自保措施;而对于企业网络,则需要在网络设备层面(如交换机上启用DAI等)部署全局性的防御策略,才能构建一个更加稳固和安全的内部网络环境。